Tegucigalpa, Honduras.- Una grave vulnerabilidad en el sistema de Transmisión de Resultados Electorales Preliminares (TREP) puso en entredicho la seguridad de las elecciones primarias de marzo de 2025 y amenaza la transparencia de los comicios generales.

La consejera vocal del Consejo Nacional Electoral (CNE), Cossette López, ha sido la voz de alarma, formalizando su preocupación a través del Memorándum CNE-V-931-2025, un documento que exige medidas inmediatas para blindar el proceso ante el riesgo de que votos sin origen vuelvan a ser contabilizados.

La consejera explicó que la arquitectura de seguridad del CNE se fundamenta en el establecimiento de canales de red seguros, conocidos como APN y VPN, que se contratan con las únicas dos empresas de telefonía celular en el país, Tigo y Claro.

Estos canales, junto con firewalls y otras tecnologías de cifrado, tienen la función primordial de garantizar que únicamente ingresen al sistema datos procedentes de los dispositivos oficiales desplegados en las Juntas Receptoras de Votos (JRV).

El pilar de esta seguridad es el registro de la dirección IP (Protocolo de Internet), un identificador único que debe acompañar cada transmisión.

La consejera detalló que el sistema está diseñado para reflejar con precisión si un acta fue transmitida por el canal Tigo, por el canal Claro, o mediante antenas satelitales, y debe indicar la dirección IP de origen de cada una de ellas, tal como se establece en los parámetros de seguridad.

Sin embargo, el informe de auditoría reveló una grieta crítica, durante las elecciones primarias, de conformidad con el informe, hubo "paquetes completos de actas que ingresaron a nuestro sistema y fueron contabilizados sin tener una dirección IP".

Este hallazgo expuso que el sistema falló en su función básica de control de acceso.

La funcionaria enfatizó que este es un tema de extrema gravedad que no fue tratado a tiempo por el Pleno de Consejeros, ya que no debería haber sucedido bajo ninguna circunstancia.

El sistema no debió haber admitido actas que, al no tener una IP identificada, no formaban parte de la infraestructura de seguridad del CNE.

El aspecto más alarmante de la denuncia es que esos votos fueron sumados, contabilizados e incorporados a los resultados preliminares sin que se generara ningún tipo de alerta o alarma.

López señaló que ella misma se enteró de la vulnerabilidad en abril, tras revisar el informe de auditoría, mucho tiempo después de que los resultados hubieran sido oficializados.

Al confirmar la situación, la consejera remitió una nota a Smartmatic, la empresa proveedora del servicio TREP en las primarias, preguntando qué había ocurrido con esta brecha de seguridad.

La respuesta de la empresa fue la confirmación de que 927 actas ingresaron de esa manera irregular y fueron admitidas en la totalización.

La consejera insiste en que esa admisión es una violación tanto de la seguridad informática como de la legalidad electoral.

En consecuencia, estima que con una proyección conservadora de 200 votos por JRV, estas actas sin identificación de origen pudieron haber insertado más de 186,000 votos en el sistema, una cifra que excede cualquier margen de error.

La consejera alertó que esos votos, al no contar con un IP identificado, se desconoce su origen real y, por ende, "pueden haber sido inventados por un hacker" o insertados por cualquier actor externo malicioso, ya que no formaban parte del sistema oficial del CNE.

Ante este panorama, la primera propuesta de López en su memorándum es exigir que se implemente una previsión para que todas las actas que ingresen al sistema de manera no identificada o sin IP no sean admitidas, sino que sean separadas y puestas bajo estricta revisión.

El fundamento de esta exigencia es de sentido común en materia de seguridad: si no se puede saber de dónde procede un dato a nivel de sistema, no puede formar parte de la sumatoria hasta que se haya verificado su autenticidad conforme a un protocolo riguroso.

Este cambio busca evitar la mezcla de datos válidos con datos potencialmente fraudulentos.

Regulación de los dispositivos

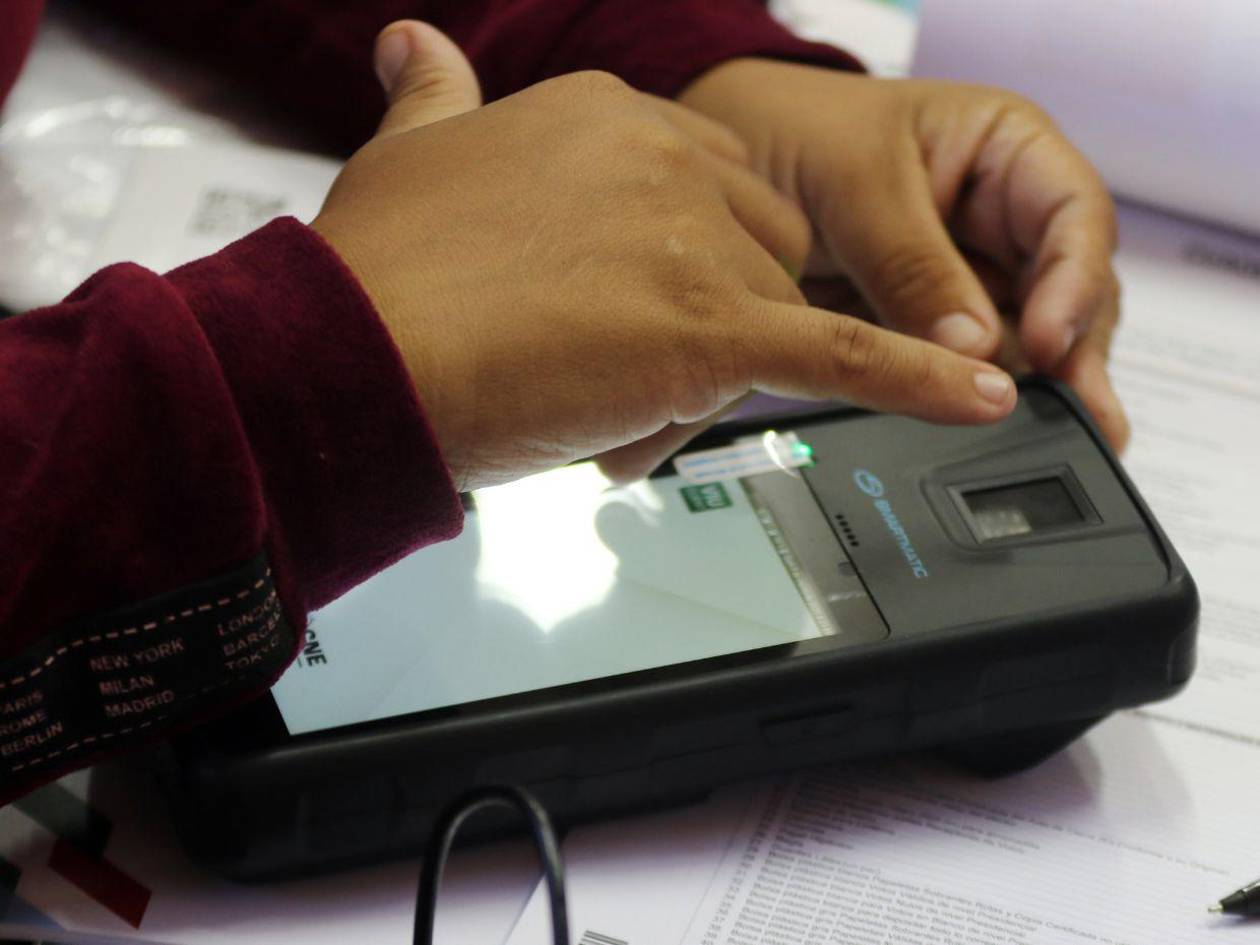

En otro documento, la consejera aborda también un segundo frente de seguridad, enfocado en los dispositivos biométricos que se utilizan para la identificación del votante.

La consejera advirtió que una gran cantidad de estos dispositivos, alrededor de seis mil en bodegas, más los que están dispersos en los partidos políticos y en capacitación, representan una potencial puerta trasera al sistema.

Estos dispositivos operan como unidades con tecnología Android y tienen capacidad para funcionar con doble chip de Tigo o Claro. Si no se les aplican las seguridades adecuadas, basta con que una persona los programe para que puedan insertar datos en el sistema electoral.

La consejera explicó que si bien antes se registraban las series, nunca se había utilizado el IMEI, el identificador único del dispositivo, como medida de control.

Por ello, la propuesta es bloquear temporalmente la capacidad de transmisión de todos los dispositivos biométricos que no estén inventariados y desplegados físicamente en las JRV el día de la elección.

Esta medida de bloqueo temporal busca impedir cualquier posibilidad de que aparatos que no estén en los centros de votación puedan ser activados remotamente para inyectar información no verificable al sistema.

Por su parte, la empresa Smartmatic, ante la consulta de la consejera, defendió su sistema indicando que la falta de registro de la IP en el paquete de datos del acta no es la única medida de control de validez a nivel de software, sino que la seguridad principal se maneja a nivel de infraestructura, a través de certificados digitales y redes privadas.

A pesar de sus justificaciones técnicas, la empresa implementó correcciones tras el simulacro electoral, como aumentar el tiempo de espera (timeout) y la cantidad de reintentos para obtener la dirección IP en zonas con alta latencia.

Estas acciones lograron reducir el porcentaje de actas sin especificación de origen del 2.77% en el simulacro al 1.24% en la elección, resultando en las 927 actas irregulares.

Sin embargo, la consejera López insiste en que, si la vulnerabilidad persiste y un porcentaje de actas sigue ingresando sin un origen claro, el CNE tiene la obligación de tomar la decisión de excluir esos datos del conteo preliminar para garantizar la transparencia, ya que se está poniendo en riesgo la infraestructura que costó invertir para evitar precisamente que se inserten datos ajenos.

En definitiva, la consejera López ha puesto sobre la mesa una alarma de seguridad informática que, de no ser atendida con urgencia, podría permitir que votos de procedencia desconocida y potencialmente fraudulentos determinen el resultado de las elecciones generales, socavando la confianza pública en el Consejo Nacional Electoral y en la democracia del país.